Gehacktes Konto

Gelegentlich kommt es vor, dass Nutzerkonten kompromittiert werden. Die häufigste Ursache hierfür sind Phishing-Angriffe, bei denen Nutzer auf einen Link klicken und dort Ihre Zugangsdaten eingeben. Selten kommt es vor, dass Konten via sog. brute-force Attacken (also Raten von Passwörtern) kompromittiert werden.

Für Angreifer sind kompromittierte Konten sehr wertvoll, denn sie geben Ihnen Zugriff auf E-Mails, Dienste der Uni, Informationen und Daten. Auch nutzen Angreifer kompromittierte Konten, um von diesen SPAM und Phishing-Mails zu versenden.

Wenn das KIM eine Kompromittierung feststellt, sperren wir das betroffene Konto umgehend. Dadurch kann man nicht mehr auf E-Mails, Sogo, und übrige Uni Dienste zugreifen.

Wie erkenne Ich, dass mein Konto gehackt wurde?

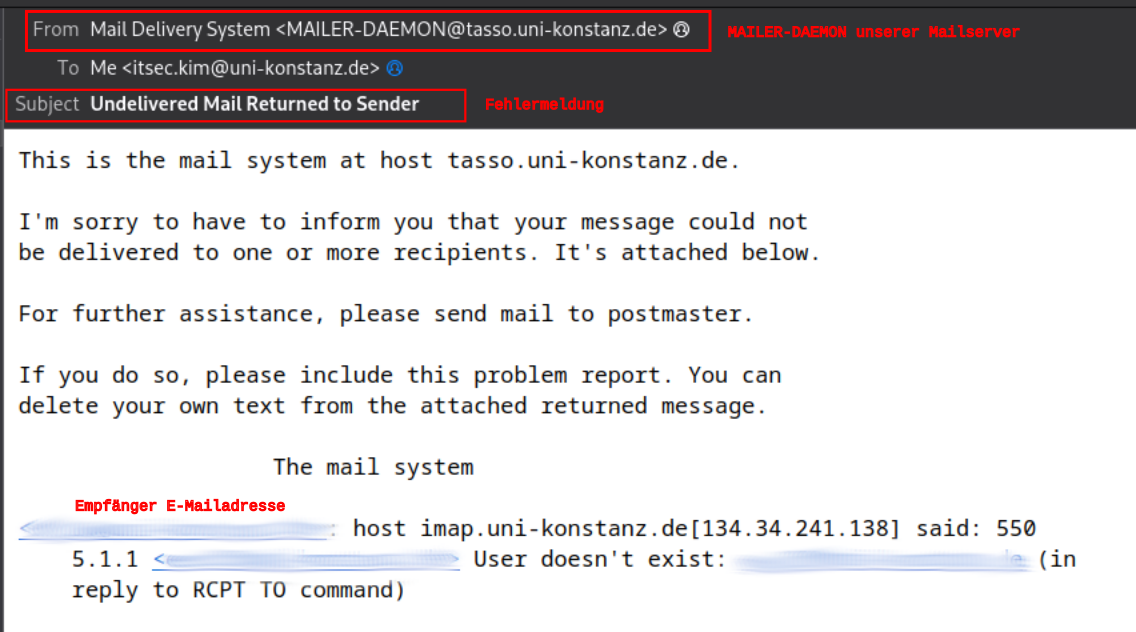

Kompromittierte Konten werden häufig dazu verwendet weiter Junk Mail und Malware zu verbreiten. Hier nutzen die Angreifer die Zugangsdaten um massenhaft E-Mails zu versenden. Oft sind dabei die Empfänger ungültig. Das kompromittierte Konto bekommt dann die Fehlermeldungen als E-Mail zurück (sog. Backscatter). Wenn Sie in sehr kurzer Zeit von unserem Mailsystem sehr viele Fehlermeldungen erhalten, ohne selbst E-Mails versendet zu haben, ist das ein starkes Anzeichen dafür, dass ihr Account übernommen wurde und mißbraucht wird. Solche Fehlermeldungen kommen immer von unseren Mailserververn (MAILER-DAEMON@tasso.uni-konstanz.de oder MAILER-DAEMON@thurn.uni-konstanz.de) und enthalten immer die gesamte Fehlermeldung sowie im Anhang die E-Mail, die den Fehler verursacht hat. In keinem Fall enthalten solche Fehlermeldungen Links auf andere Seiten oder fordern dazu auf online Mails zu prüfen. Wenn Sie solche Meldungen erhalten, handelt es sich um Phishing.

Schwieriger ist es, wenn die Angreifer nicht auffallen wollen und einfach nur das Konto verwenden wollen, um Informationen / E-Mails abzugreifen oder Angriffe vorzubereiten (sog. APT, advanced persistent threat). Hier hat man wenig anhaltspunkte eine kompromittierung zu erkennen. Man sollte daher regelmäßig die Einstellungen in seinen Konten auf Änderungen und Auffälligkeiten prüfen (bspw. Weiterleitungen in Sogo).

Erste-Hilfe-Maßnahmen

1. Passwort ändern

Ein einmal kompromittiertes Passwort kann nicht mehr weiter verwendet werden. Sie müssen das betroffene Passwort also überall dort ändern, wo Sie es derzeit verwenden. Ob ein Passwort bereits auf einer bekannten Liste kompromittierter Passwörter steht, können Sie bei dem Dienst Pwned Passwords prüfen.

a. Konto ist bereits gesperrt

Beantragen Sie ein neues Passwort beim Support. Wenn Sie ein neues Passwort erhalten haben, fahren sie fort mit b.

b. Konto wurde nicht gesperrt oder wieder entsperrt

Ändern Sie ihr Passwort über den Account-Manager. Beachten Sie die Hinweise zu sicheren Passwörtern.

2. Kontoeinstellungen überprüfen

Angreifer ändern oft Einstellungen, um dadurch auch nach Entdeckung weiter Zugriff auf Informationen zu erhalten (persistent threat). Überprüfen Sie daher sorgfältig die Einstellungen bei betroffenen Diensten. Achten Sie insbesondere auf eingerichtete Mail-Weiterleitungen in Sogo oder Dateifreigaben auf der Nextcloud.

3. Weitere Konten / Dienste prüfen

Oft wird die E-Mailadresse als Sicherheitsmerkmal bei anderen Diensten verwendet, zum Beispiel um die Funktion "Passwort vergessen" zu verwenden. Angreifer nutzen dies, um weitere Konten zu kompromittieren (Identitätsdiebstahl), indem sie sich bspw neue Passwörter schicken lassen, oder die hinterlegte E-Mailadresse ändern. Sie sollten daher wichtige Konten prüfen, bei denen sie Ihre E-Mailadresse hinterlegt haben. Prüfen Sie ihr Passwort, die Einstellungen - insbesondere zu Zahlungsmitteln oder Lieferadressen, schauen Sie nach auffälligen Transaktionen / Bestellungen etc. Ob Ihre E-Mailadresse bereits von bekannten Datenlecks betroffen ist können Sie prüfen bei den Diensten