Konfigurieren einer Kennwortrichtlinie

Die folgenden Gruppenrichtlinieneinstellungen können für Konten eine geeignete Kennwortrichtlinie implementieren:

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Kontorichtlinien | Kennwortrichtlinien

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Minimale Kennwortlänge | 10 Zeichen |

| Kennwort muss Komplexitätsvoraussetzungen entsprechen | Aktiviert |

Deaktivieren des Zwischenspeicherns von Anmeldeinformationen

In den Standardeinstellungen werden die Anmeldeinformationen der Nutzer*innen bei einem Neustart durch Windows Update auf dem Gerät gespeichert, um die automatische Anmeldung zu ermöglichen. Das Deaktivieren des Zwischenspeicherns von Anmeldeinformationen für diesen Zweck empfiehlt Microsoft selbst:

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows-Anmeldeoptionen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Automatisches Anmelden des*der letzten interaktiven Benutzer*in nach einem vom System initiierten Neustart | Deaktiviert |

Schutz vor Pass-the-Hash-Angriffen

Pass-the-Hash- und die verwandten Pass-the-Ticket-Angriffe ermöglichen es Angreifern, sich im Windows-Netz weiter zu hangeln, um schließlich im schlimmsten Fall das ganze Netzwerk zu kompromittieren. Sie zählen zu den gefährlichsten Angriffstechniken für Windows-Netze. Windows Defender Credential Guard verhindert diese Angriffe durch den Schutz von NTLM-Kennworthashes und Kerberos Ticket Granting Tickets in einer isolierten Umgebung.[2] Die Aktivierung ist hier bereits beschrieben.

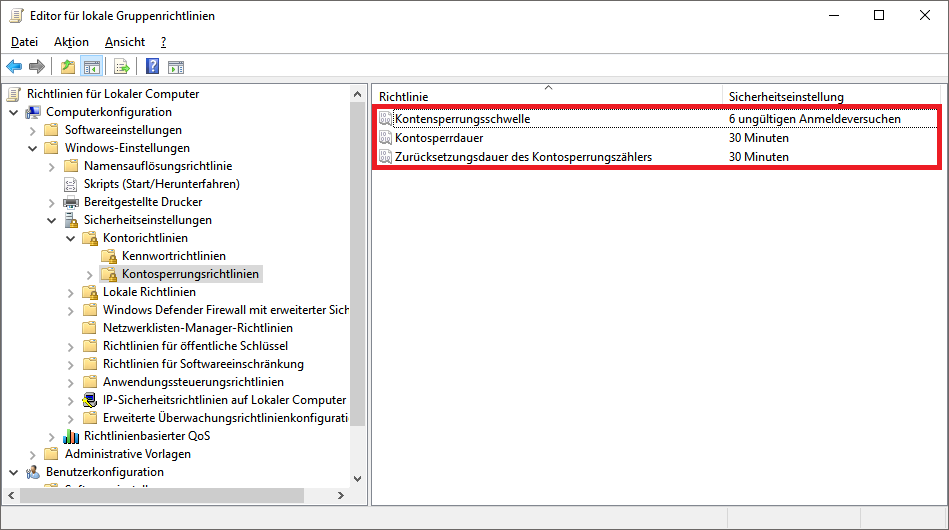

Limits für Anmeldeversuche

In den Standardeinstellungen hat ein Angreifer beliebig viele Versuche, das Bitlocker-Passwort oder das Windows-Passwort zu erraten. Es sollte daher jeweils ein Limit für Anmeldeversuche definiert werden.

Für Bitlocker erreichen Sie diesen Schutz durch Zuweisen eines Schwellwerts, wie in der Anleitung beschrieben. Wird dieses Limit an erfolglosen Versuchen überschritten, kann der Zugriff auf den Computer mittels des Bitlocker-Recovery-Schlüssels reaktiviert werden.

Für das Windows-Passwort wird der Schwellwert in der Richtlinieneinstellung zugewiesen. Wird dieses Limit an Versuchen überschritten, wird das jeweilige Konto für die eingestellte Dauer gesperrt. Wird die Kontosperrdauer auf 0 festlegen, wird das Konto gesperrt, bis ein Administrator die Sperre explizit aufhebt.

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Kontorichtlinien | Kontosperrungsrichtlinien

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Kontosperrungsschwelle | 6 (Versuche) |

| Kontosperrdauer | 30 (Minuten) |

Sperrung der Sitzung bei Inaktivität

Den Computer zu sperren und das Büro zu verschließen, wenn der Arbeitsplatz verlassen wird, sollte auch bei kurzer Abwesenheit selbstverständlich sein. Die Konfiguration eines passwortgeschützten Sperrbildschirms nach einer Wartezeit dient zusätzlich als Fail-Safe-Mechanismus. Diesen Schutz erreichen Sie durch Zuweisen eines Schwellwerts:

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Sicherheitsoptionen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Interaktive Anmeldung: Inaktivitätsgrenze des Computers | 320 Sekunden |

Nur sichere Netzwerk-Authentifizierungsverfahren zulassen

Die folgenden Gruppenrichtlinieneinstellungen können zur Konfiguration von Kerberos und (sofern aus Kompatibilitätsgründen erforderlich) NTLMv2 implementiert werden:

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Sicherheitsoptionen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Netzwerksicherheit: Für Kerberos zulässige Verschlüsselungstypen konfigurieren | AES128_HMAC_SHA1, AES256_HMAC_SHA1, Künftige Verschlüsselungstypen |

| Netzwerksicherheit: LAN Manager-Authentifizierungsebene | Nur NTLMv2-Antwort senden. LM & NTLM verweigern |

| Netzwerksicherheit: Minimale Sitzungssicherheit für NTLM-SSP-basierte Clients (einschließlich sicherer RPC-Clients) | NTLMv2-Sitzungssicherheit erfordern, 128-Bit-Verschlüsselung erfordern |

| Netzwerksicherheit: Minimale Sitzungssicherheit für NTLM-SSP-basierte Server (einschließlich sicherer RPC-Server) | NTLMv2-Sitzungssicherheit erfordern, 128-Bit-Verschlüsselung erfordern |

Administratorpasswortverwaltung im Domänen-Betrieb

Mit LAPS (Local Administrator Password Solution) stellt Microsoft ein kostenloses Tool bereit, mit dem sichere, einzigartige Passwörter für die lokalen Administratorkonten einfach per Active Directory automatisch generiert und verwaltete werden können. So wird es einem Angreifer erschwert, sich von einem kompromittierten IT-System zum nächsten lateral weiter zu bewegen.[1]

Fußnoten

[1]

vgl. https://technet.microsoft.com/en-us/mt227395.asp; Anleitung in c't: "Passwort-Auswürfler", 14/2019 S. 158-160.