Zur Verringerung der Angriffsfläche von Windows-10-Computern wird insbesondere empfohlen:

Nicht benötigte Software deinstallieren

Systemsteuerung -> Alle Systemsteuerungselemente -> Programme und Features

Sollte der Computer mit Windows 10 bereits vorinstalliert gewesen sein, empfiehlt sich eine saubere Neuinstallation, damit überflüssige vorinstallierte schadhafte oder anfällige Software vom System entfernt wird.

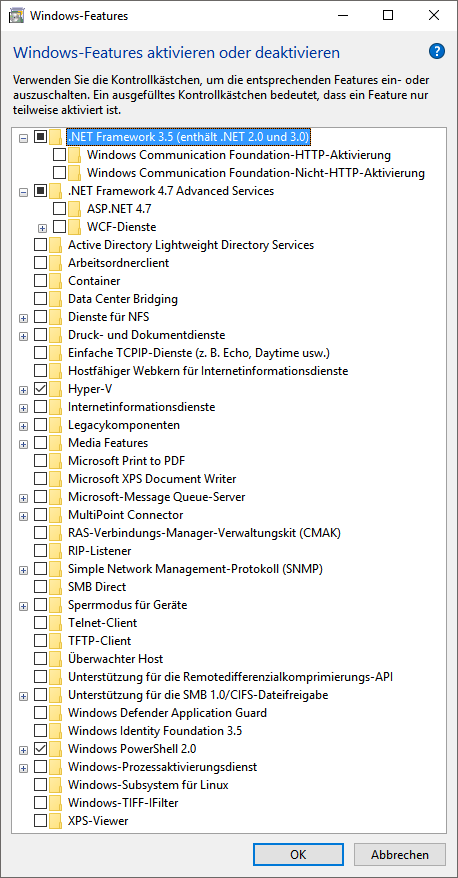

Nicht benötigte Windows-Features deaktivieren

Systemsteuerung -> Alle Systemsteuerungselemente -> Programme und Features -> Windows-Features aktivieren oder deaktivieren

Typischerweise aktiv, aber nicht benötigt sind:

- "Arbeitsordnerclient"

- "Druck- und Dokumentendienste" [1]

- "Internet Explorer 11"

- "Microsoft XPS Document Writer" sowie "XPS-Viewer"

- "Unterstützung für die Remotedifferenzialkomprimierungs-API" [2]

Nicht benötigte Dienste/Services deaktivieren[3]

Systemsteuerung -> Alle Systemsteuerungselemente -> Verwaltung -> Dienste

Typischerweise aktiv, aber nicht benötigt sind bspw.:

- BranchCache (PeerDistSvc)

- Dienst für Einzelhandelsdemos (RetailDemo)

- Geolocation-Dienst (lfsvc)

- Gemeinsame Nutzung der Internetverbindung (SharedAccess)

- Infrarotüberwachungsdienst (irmon)

- Jugendschutz (WpcMonSvc)

- Manager für heruntergeladene Karten (MapsBroker)

- Microsoft iSCSI-Initiator-Dienst (MSiSCSI)

- Microsoft Windows SMS-Routerdienst (SmsRouter)

- Sensor[...]

- SNMP-Trap (SNMPTRAP)

- Telefondienst (PhoneSvc)

- Verschlüsselndes Dateisystem (EFS)[10]

- Windows-Dienst für mobile Hotspots (icssvc)

- Windows-Insider-Dienst (wisvc)

- Xbox [...]

- Zahlungs- und NFC/SE-Manager (SEMgrSvc)

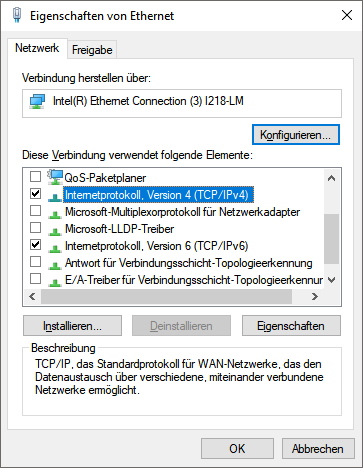

Nicht benötigte Netzwerkfunktionen deaktivieren

Systemsteuerung -> Alle Systemsteuerungselemente -> Netzwerk- und Freigabecenter -> Adaptereinstellungen ändern -> [Adapter] -> Einstellungen dieser Verbindung ändern

Typischerweise aktiv, aber nicht benötigte Elemente sind:

- "Client für Microsoft-Netzwerke"

- "Datei- und Druckerfreigabe für Microsoft-Netzwerke"

- "QoS-Paketplaner"

- "Microsoft-LLDP-Treiber"

- "Antwort für Verbindungsschicht-Topologieerkennung"

- "E/A-Treiber für Verbindungsschicht-Topologieerkennung"

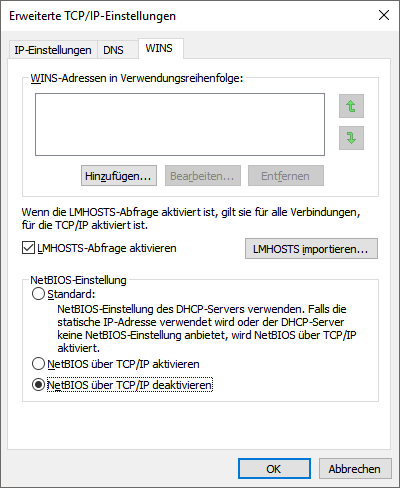

Obsolete Windows-Namensauflösung-Protokolle (WINS und LLMNR) deaktivieren[4]

1. "NetBIOS über TCP/IP" (WINS-Namensdienst) in der IPv4-Einstellung in allen genutzten Netzwerkadaptern deaktivieren:

... -> Internetprotokoll, Version 4 (TCP/IPv4) -> Eigenschaften -> Erweitert -> WINS

2. Multicastnamensauflösung (LLMN) global deaktivieren:

Computerkonfiguration | Administrative Vorlagen | Netzwerk | DNS-Client

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| "Multicastnamensauflösung deaktivieren | Aktiviert |

Remoteunterstützung, -Desktopzugriff (RDP) und -Shell deaktivieren

Computerkonfiguration | Administrative Vorlagen | System | Remoteunterstützung

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| "Remoteunterstützung anbieten" konfigurieren | Deaktiviert |

| "Angeforderte Remoteunterstützung" konfigurieren | Deaktiviert |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Remotedesktopdienste | Remotedesktopsitzungs-Host | Verbindungen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Remoteverbindungen für Benutzer mithilfe der Remotedesktopdienste zulassen | Deaktiviert[5] |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows-Remoteshell

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Remoteshellzugriff zulassen | Deaktiviert |

Installation von Tastaturen nur mit Administratorrechten erlauben

Dies erschwert Angriffe über als USB- oder SD-Speichermedium getarnte angeschlossene Eingabe-Geräte mit Tastaturcontroller (RubberDucky etc.)[6]

Computerkonfiguration | Administrative Vorlagen | System | Geräteinstallation | Einschränkungen bei der Geräteinstallation

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Installation von Geräten mit Treibern verhindern, die diesen Gerätesetupklassen entsprechen | Aktiviert

|

| Administratoren das Außerkraftsetzen der Richtlinien unter "Einschränkungen bei der Geräteinstallation" erlauben | Aktiviert |

Automatische Wiedergabe (Autoplay) und Start von Programmen (Autorun) auf angeschlossenen Wechselmedien deaktivieren

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Richtlinien für die automatische Wiedergabe

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Autoplay deaktivieren | Aktiviert

|

| Automatische Wiedergabe für andere Geräte als Volumes nicht zulassen | Aktiviert |

| Standardverhalten von AutoAusführen festlegen | Aktiviert

|

Windows Script Host deaktivieren

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Script Host \ Settings

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| Enabled | REG_DWORD 0x00000000 (0) |

Weitere Features unterbinden

Um dem Kontrollverlust durch Microsoft-Features allgemein entgegen zu wirken, sollten folgende Einstellungen gesetzt werden:

Computerkonfiguration | Administrative Vorlagen | Netzwerk | Netzwerkverbindungen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Verwendung der gemeinsam genutzten Internetverbindung im eigenen DNS-Domänennetzwerk nicht zulassen | Aktiviert |

Computerkonfiguration | Administrative Vorlagen | Netzwerk | Windows-Verbindungs-Manager

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Verbindung mit Nicht-Domänennetzwerken bei vorhandener Verbindung mit domänenauthentifiziertem Netz nicht zulassen | Aktiviert |

Computerkonfiguration | Administrative Vorlagen | System | Anmelden

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Anwendungsbenachrichtigungen auf gesperrtem Bildschirm deaktivieren | Aktiviert |

| Anmelden mit Bildcode deaktivieren | Aktiviert |

Computerkonfiguration | Administrative Vorlagen | System | Ausgleichsoptionen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Blockieren nicht vertrauenswürdiger Schriftarten | Aktiviert[7] |

Computerkonfiguration | Administrative Vorlagen | System | Betriebssystemrichtlinie

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Aktivitätsfeed aktivieren | Deaktiviert |

Computerkonfiguration | Administrative Vorlagen | System | Gruppenrichtlinie

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Telefon-PC-Verbindung auf diesem Gerät | Deaktiviert |

Computerkonfiguration | Administrative Vorlagen | System | Internetkommunikationsverwaltung | Internetkommunikationseinstellungen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Internet-Download für die Assistenten "Webpublishing" und "Onlinebestellung von Abzügen" deaktivieren | Aktiviert |

| Programm zur Verbesserung der Benutzerfreundlichkeit deaktivieren | Aktiviert |

| Drucken über HTTP deaktivieren [nur bis einschl. 1803] | Aktiviert |

| Download von Druckertreibern über HTTP deaktivieren | Aktiviert |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | App-Datenschutz

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Windows-Apps können mit einem Sprachbefehl aktiviert werden, während das System gesperrt ist [neu mit 1903] | Aktiviert

|

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Microsoft-Konto

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Benutzerauthentifizierung von Microsoft-Konten aller Anwender blockieren | Aktiviert |

Computerkonfiguration | Windows-Einstellungen | Sicherheitseinstellungen | Lokale Richtlinien | Sicherheitsoptionen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Konten: Microsoft-Konten blockieren | Benutzer können keine Microsoft-Konten hinzufügen oder sich damit anmelden |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Position und Sensoren

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Positionskripting deaktivieren | Aktiviert |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows Ink-Arbeitsbereich

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Windows Ink-Arbeitsbereich zulassen | Deaktiviert |

Computerkonfiguration | Administrative Vorlagen | Windows-Komponenten | Windows-Spielaufzeichnung und -übertragung

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Aktiviert oder deaktiviert die Windows-Spielaufzeichnung und -übertragung | Deaktiviert |

Benutzerkonfiguration | Administrative Vorlagen | Startmenü und Taskleiste | Benachrichtigungen

| Gruppenrichtlinieneinstellung | Empfohlene Option |

|---|---|

| Popupbenachrichtigungen auf gesperrtem Bildschirm deaktivieren | Aktiviert |

Web Proxy Auto Discovery Protocol (WPAD) zur automatischen Konfiguration eines Proxys in Webbrowsern deaktivieren:[8]

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Internet Settings \ Wpad

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| WpadOverride | REG_DWORD 0x00000001 (1) |

Distributed Component Object Model (DCOM) deaktivieren:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Ole

| Registry-Eintrag | Empfohlener Wert |

|---|---|

| EnableDCOM | N[9] |

Fußnoten

[1]

Anders als die Bezeichnung suggeriert, schränkt dies die Funktionalität des verbundenen Druckers nicht ein, sondern bezieht sich auf Freigaben lokaler Drucker.

[2]

Ein Feature, dass Datentransfers beschleunigen soll, in gemischten Netzwerken aber kontraproduktiv wirkt.

[3]

Empfehlungen findet man im Internet, z.B. www.blackviper.com/service-configurations/black-vipers-windows-10-service-configurations/

[4]

Ein Windows-System, das einen Netzwerknamen auflösen will, versucht es (nach der Anfrage der lokalen hosts-Datei und beim vorgegebenen DNS-Server) mit der Link-Local Multicast Name Resolution (LLMNR) und danach ggf. über den NetBIOS-Nameservice (NBT-NS). In modernen Netzwerken wird LLMNR und NTB-NS nicht mehr benötigt und es geht sogar Gefahr dadurch aus (vgl. www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Aktivitaeten/CERT-Bund/CERT-Reports/HOWTOs/Offene-NetBIOS-Namensdienste/Offene-NetBIOS-Namensdienste_node.html, 10dsecurity.com/saying-goodbye-netbios/, woshub.com/how-to-disable-netbios-over-tcpip-and-llmnr-using-gpo/ und iX Verlag: "Mein Name ist Hase", 10/2016 S. 106).

[5]

Sollte RDP doch genutzt werden, sollten Sicherheitseinstellungen vorgenommen werden, vgl. www.kim.uni-konstanz.de/e-mail-und-internet/it-sicherheit-und-privatsphaere/sicherer-server-it-dienst/rdp-fernzugriff-windows/konfigurationsempfehlungen/

[6]

vgl. c't 05/2015, S. 170; USB-Speichermedien (und alle anderen Geräteklassen, die nicht in die Blacklist aufgenommen wurden) funktionieren so dennoch. Beim Anstecken einer Tastatur erscheint dann eine Fehlermeldung und die Installation kann nur als Administrator über den Geräte-Manager ("Treiber aktualisieren") vollzogen werden.

vgl. www.golem.de/news/rubber-ducky-vom-hacken-und-absichern-der-usb-ports-2005-148286.html

[7]

Zu Blockieren von nicht vertrauenswürdigen Schriftarten über das Graphics Device Interface (GDI) vgl. docs.microsoft.com/de-de/windows/security/threat-protection/block-untrusted-fonts-in-enterprise

[8]

[9]

[10]

EFS lässt sich unter Umständen von Angreifern missbrauchen, um beliebige Dateien zu verschlüsseln (Ransomware-Angriff), vgl. safebreach.com/Post/EFS-Ransomware