Die Technische Richtlinie TR-02102-2 des BSI empfiehlt, nur noch TLS mit der Protokollversion >= 1.2 mit den dort aufgelisteten Cipher Suites zu verwenden. Dies wird mit folgenden Einstellungen erreicht:

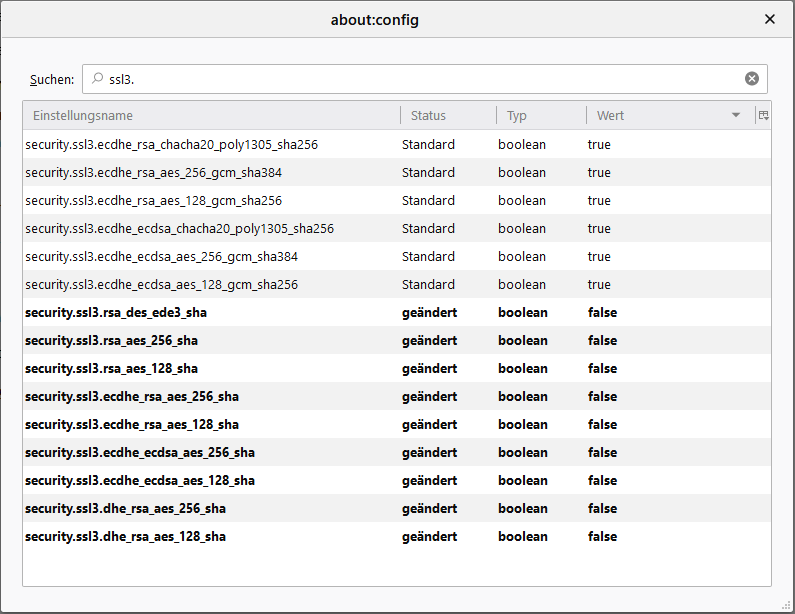

security.tls.version.min = 3 /^security.ssl3.*sha[^\d]/ = false (vgl. Bild) security.pki.sha1_enforcement_level = 1

(Die Ciphersuites mit CHACHA20-POLY1305 von D.J. Bernstein sind zwar nicht in den Empfehlungen des BSI enthalten, werden von uns aber ebenfalls als sicher eingestuft, so dass diese nicht deaktiviert werden müssen.)

Unsichere Renegotiation verbieten (kann Probleme verursachen):

security.ssl.require_safe_negotiation = true security.ssl.treat_unsafe_negotiation_as_broken = true

Strenges Certifikate Pinning (HPKP) erzwingen (z.B. für Add-on Updates):

security.cert_pinning.enforcement_level = 2