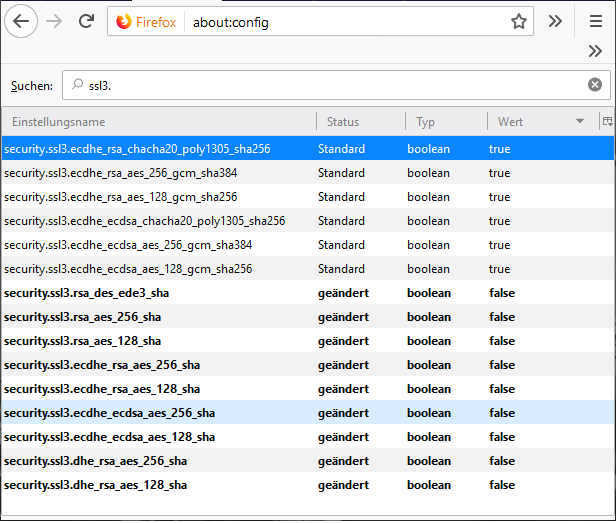

Die Technische Richtlinie TR-02102-2 des BSI empfiehlt, nur noch TLS mit der Protokollversion >= 1.2 mit den dort aufgelisteten Cipher Suites zu verwenden. Dies wird mit folgenden Einstellungen erreicht:

security.tls.version.min = 3 /^security.ssl3.*sha[^\d]/ = false (vgl. Bild) security.pki.sha1_enforcement_level = 1

(Die Ciphersuites mit CHACHA20-POLY1305 von D.J. Bernstein sind zwar nicht in den Empfehlungen des BSI enthalten, werden von Krypto-Experten aber ebenfalls als sicher eingestuft, so dass diese nicht deaktiviert werden müssen.)

Unsichere Renegotiation verbieten (kann Probleme verursachen):

security.ssl.require_safe_negotiation = true security.ssl.treat_unsafe_negotiation_as_broken = true

Strenges Certifikate Pinning (HPKP) erzwingen (z.B. für Add-on Updates):

security.cert_pinning.enforcement_level = 2

Mixed Content verbieten:

security.mixed_content.block_display_content = true security.mixed_content.block_active_content = true

Warnungen bei unverschlüsselten Seitenaufrufen:

security.insecure_connection_icon.enabled = true security.insecure_connection_icon.pbmode.enabled = true security.insecure_connection_text.enabled = true security.insecure_connection_text.pbmode.enabled = true

Zeige immer die kompletten URLs:

browser.urlbar.trimURLs = false

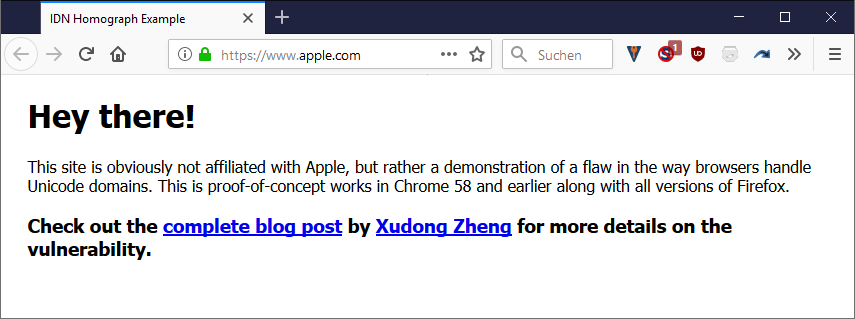

Punycode für internationalisierte Domainnamen, um mögliches Spoofing zu verhindern:

network.IDN_show_punycode = true

Alle Teile der URL in der Adressleiste anzeigen (z.B. http(s)://):

browser.urlbar.trimURLs = false